Seguridad en Sistemas de Informacion

Blog de Dayana Materia Seguridad en Sistemas

jueves, 6 de octubre de 2011

jueves, 21 de julio de 2011

domingo, 17 de julio de 2011

Vulnerabilidades

NAT,Reglas de Filtrado,Iptable

NAT (Network Address Translation-Traducción de Dirección de Red)

Es un mecanismo utilizado por enrutadores IP para intercambiar paquetes entre dos redes que se asignan mutuamente direcciones incompatibles. Consiste en convertir en tiempo real las direcciones utilizadas en los paquetes transportados. También es necesario editar los paquetes para permitir la operación de protocolos que incluyen información de direcciones dentro de la conversación del protocolo.

Una de las ventajas que ofrece para evitar la vulnerabilidad es:

Ocultar las direcciones IP internas a la vista de los demás.

Si se configura un AS/400 como servidor Web público. Sin embargo, no desea que las redes externas sepan cuáles son las direcciones IP internas reales del servidor. Puede crear reglas de NAT que conviertan las direcciones privadas en direcciones públicas que tengan acceso a Internet. En este caso, la dirección "verdadera" del servidor queda oculta, lo que hace que el servidor resulte menos vulnerable a un ataque.

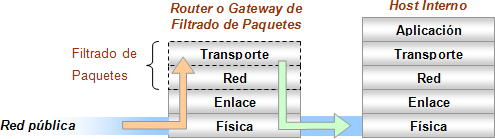

Reglas de Filtrado

El filtrado de paquetes utiliza la siguiente información que poseen los paquetes para definir las reglas de filtrado:

- Dirección IP de origen

- Dirección IP de destino

- Puerto de Origen

- Puerto de destino

- Protocolo Tipo de paquete

Es una herramienta de cortafuegos que permite no solamente filtrar paquetes, sino también realizar traducción de direcciones de red (NAT) para IPv4 o mantener registros de log. El proyecto Netfilter no sólo ofrece componentes disponibles como módulos del núcleo sino que también ofrece herramientas de espacio de usuario y librerías.

iptables es el nombre de la herramienta de espacio de usuario mediante la cual el administrador puede definir políticas de filtrado del tráfico que circula por la red.

martes, 12 de julio de 2011

Vulnerabilidad

Vulnerabilidades en el protocolo TCP

El CERT acaba de publicar un aviso ("Vulnerabilities in TCP") sobre una vulnerabilidad en el protocolo TCP que puede ser utilizada por realizar ataques de Denegación de Servicio (DoS) en aquellos servicios que se basan en la utilización de sesiones TCP permanentes.

Por lo general cualquiera protocolo que se base en la utilización de conexiones TCP persistentes (larga duración), que utilicen un puerto TCP de origen fácilmente identificable y con direcciones IP del origen y el destino identificables pueden llegar a ser vulnerables.

Nos damos cuenta de que el protocolo tcp/ip es muy atacado y a lo cual recomiendan medidas de proteccion pero este tipo de medida MD5 fue amenazado el cual fue sustituido por SHA1 en cuestion de horas el ataque no paso a mayores y la amenaza resulto baja pero el daño al crear Certificados Falsos podría haber afectado demaciado.

Suscribirse a:

Entradas (Atom)